Explorando Subdomínios Ocultos: Técnicas Avançadas para Investigação Digital

Subdomínios ocultos podem revelar informações cruciais sobre a infraestrutura de um site, como APIs, painéis administrativos, ambientes de desenvolvimento ou serviços externos. Para pesquisadores de segurança, profissionais de OSINT e analistas de cibersegurança, a descoberta de subdomínios é uma prática essencial para entender a superfície de ataque e identificar vulnerabilidades.

Neste artigo, você aprenderá técnicas poderosas e ferramentas avançadas para encontrar subdomínios escondidos de maneira eficiente, ética e legal.

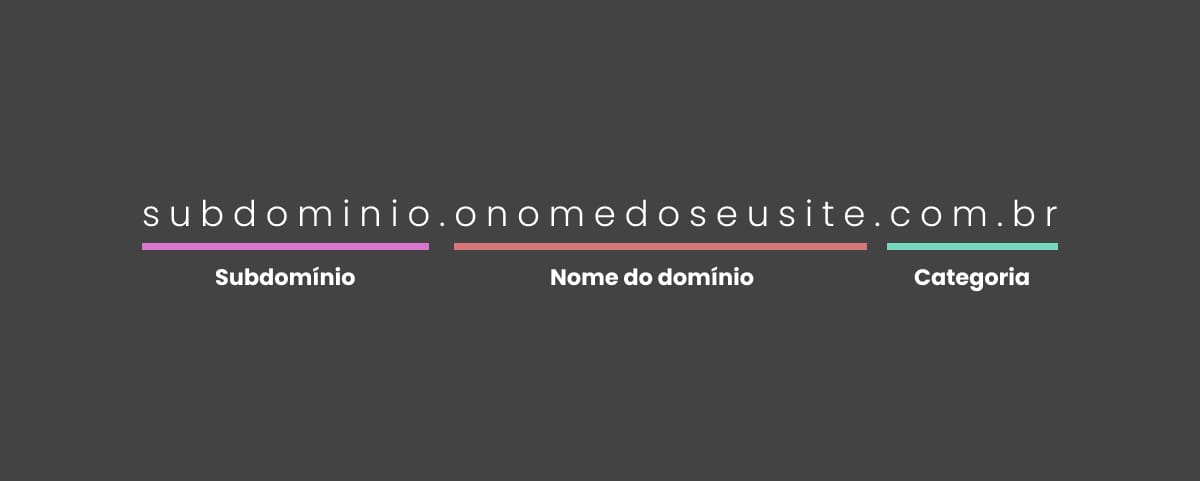

1. O Que São Subdomínios e Por Que São Importantes?

Subdomínios são extensões de um domínio principal que geralmente representam diferentes seções ou serviços de um site.

- Exemplo:

- Domínio principal:

exemplo.com - Subdomínios:

admin.exemplo.comapi.exemplo.comdev.exemplo.com

- Domínio principal:

Por Que Buscar Subdomínios?

- Mapeamento de Infraestrutura: Descobrir como a organização estrutura seus serviços.

- Detecção de Vulnerabilidades: Subdomínios podem conter sistemas não atualizados ou expostos.

- Reconhecimento em OSINT: Obter informações adicionais sobre uma entidade-alvo.

2. Métodos Básicos para Descobrir Subdomínios

2.1. Consultas DNS (Domain Name System)

O DNS armazena registros sobre os subdomínios de um domínio principal.

- Ferramentas Gratuitas:

- Dig (Linux/Mac):

dig axfr @servidor_dns exemplo.com- Verifica registros de transferência de zona (se permitido).

- Verifica registros de transferência de zona (se permitido).

- Dig (Linux/Mac):

- Nslookup (Windows/Linux):

nslookup -type=any exemplo.com

2.2. Pesquisa no Google (Google Dorks)

Dorks são operadores avançados do Google que ajudam a descobrir subdomínios indexados.

- Exemplos de Dorks:

site:*.exemplo.com"exemplo.com" inurl:subdomínio

- Dica Avançada: Combine Dorks com palavras-chave como "admin", "dev" ou "staging" para resultados mais precisos.

3. Técnicas Avançadas para Descoberta de Subdomínios

3.1. Ferramentas de Bruteforce

Bruteforce envolve testar uma lista extensa de possíveis subdomínios para identificar os que existem.

- Ferramentas Recomendadas:

- Sublist3r:

sublist3r -d exemplo.com- Executa consultas DNS e busca em APIs de terceiros.

- Executa consultas DNS e busca em APIs de terceiros.

- Sublist3r:

- DNSRecon:

dnsrecon -d exemplo.com -D wordlist.txt -t brt- Realiza consultas DNS avançadas e ataques de força bruta.

- Realiza consultas DNS avançadas e ataques de força bruta.

3.2. Uso de APIs Públicas

Serviços que rastreiam dados DNS podem revelar subdomínios.

- Sites e Serviços:

- DNSDumpster: Gera um mapa visual de subdomínios, registros DNS e IPs associados ao domínio.

- crt.sh: Permite pesquisar certificados SSL/TLS para encontrar subdomínios.

Exemplo Prático:

Pesquisar exemplo.com no crt.sh pode revelar subdomínios como api.exemplo.com ou payments.exemplo.com. Já no DNSDumpster, é possível visualizar as relações entre o domínio principal, seus subdomínios e os respectivos endereços IP.

4. Ferramentas Automatizadas para Descoberta de Subdomínios

4.1. Amass

Framework avançado para mapeamento de subdomínios e infraestrutura.

amass enum -d exemplo.com

- Realiza consultas DNS, análise de certificados e integra-se com APIs de serviços como VirusTotal.

4.2. Assetfinder

Ferramenta leve que busca subdomínios em fontes públicas.

assetfinder --subs-only exemplo.com

4.3. Subfinder

Alternativa moderna e rápida para busca de subdomínios.

subfinder -d exemplo.com

5. Análise Avançada de Subdomínios Descobertos

5.1. Validação de Subdomínios

Nem todos os subdomínios descobertos estão ativos ou acessíveis.

- Verificação com Ping:

ping subdominio.exemplo.com - Scan de Portas: Identifique serviços ativos com a ferramenta Nmap

- Ferramenta Nmap:

nmap -p- subdominio.exemplo.com

- Ferramenta Nmap:

5.2. Busca por Vulnerabilidades

Alguns subdomínios podem estar mal configurados ou expostos.

- Testes de Segurança:

- Teste de diretórios com Gobuster:

gobuster dir -u http://subdominio.exemplo.com -w wordlist.txt - Verificação de S3 Buckets em subdomínios da AWS.

- Teste de diretórios com Gobuster:

6. Considerações Éticas e Legais

É essencial conduzir investigações de subdomínios dentro dos limites da lei.

- Evite: Exploração de vulnerabilidades sem permissão explícita.

- Recomendações:

- Use informações descobertas apenas para fins educacionais ou de segurança legítima.

- Consulte as políticas de uso aceitável (AUP) da organização-alvo antes de realizar scans.

7. Conclusão: Subdomínios como Peças do Quebra-Cabeça Digital

A descoberta de subdomínios é uma etapa fundamental no reconhecimento de infraestrutura digital. Com as ferramentas e técnicas apresentadas neste artigo, você pode mapear com eficiência a superfície de ataque de um domínio, compreender sua arquitetura e identificar possíveis vulnerabilidades.

Use o conhecimento adquirido com responsabilidade, sempre com foco em melhorar a segurança digital de organizações e indivíduos. Ferramentas como crt.sh e DNSDumpster, junto de técnicas avançadas, são aliados poderosos na busca por subdomínios ocultos.

Obrigado por ler! 🎩

Equipe The Monge's